Kripto kortelių tvarkyklė

Pirmiausiai reikia softo, aprašyto straipsnyje apie gpg skyriuje „Perkeliam raktus į NEO“. Papildomai instaliuojam ir šiuos:

# pacman -S ccid opensc

Perkraunam pcscd.service:

#systemctl restart pcscd.service

Arba įjungiame ir startuojame, jei nenaudojote iki šiol jokių smartcardų:

#systemctl start pcscd.service

#systemctl enable pcscd.service

Linux sistemoms VRM pateikia tvarkyklę tik deb ir rpm distribucijų variantams, o pacman lieka už borto. Taisom padėtį. Siunčiamės failą iš VRM puslapio CryptoTech kortelės programinė įranga Linux operacinėms sistemoms. Atsisiuntimuose turime naują failą CryptoCard Linux.zip . Šiame faile yra keli archyvai. Su bet kokiu archyvatoriumi keliaujam pagal savo kompo architektūrą (x86 arba x64) į atitinkamą katalogą. Ten yra du archyvai – ccs_1.50-00560.amd64.deb ir ccs_1.50-00560.amd64.rpm. (versija gali skirtis, ne esmė). Keliaujam į *.rpm failą ir ten randam tokius katalogus ir failą:

usr/lib/ccs/libccpkip11.so

Pastarasis failas ir reikalingas, jį išarchyvuojame. Sukuriam katalogą

#mkdir /usr/lib/ccs

ir nukopijuojam į jį failą libccpkip11.so:

#cp /vieta/kurioje/yra/isarchyvuotas/failas/libccpkip11.so /usr/lib/ccs/

Tvarkyklė paruošta, toliau viską darome kaip aprašyta VRM pateiktoje metodinėje informacijoje.

Valstybinėse įstaigose strigimai ne naujiena

Bandant jungtis prie VMI:

Nepavyko nustatyti tapatybę el. parašu. Sertifikatas nėra deklaruotas VMI sistemoje

Prisijungiu mobiliu parašu, ir ieškau nustatymuose sertifikato deklaravimo. Nėra.

Bandau jungtis prie elektroninio deklaravimo sistemos. Rūkau vėl:

Nepavyko autentifikuotis el. parašu. Sertifikatas nėra deklaruotas VMI sistemoje.

Pasinaudojus mobiliu parašu prie deklaravimo sistemos, lengvai deklaravau savo sertifikatą. Dabar galiu prisijungti ir prie deklaravimo sistemos, ir prie VMI. Kodėl EDS ir VMI atskiros sistemos, težino jie. Kaip pirmą kartą prisijungti nesinaudojantiems bankais, neturintiems mobilaus parašo, težino (vėl tie) jie.

OK, prie VMI ir EDS prisjungus, bandom motulę SoDra:

Hmm, jungiantis mobiliu parašu, tas pats. Šį įrašą rašiau prasukus laiką į žiemos, SoDros sysadminas kažką nuveikti galėtų vardan tos.

Gal iš tiesų dėl laiko keitimo klaidos buvo, po kelių dienų prisijungiau iš karto.

Dar apie GPG

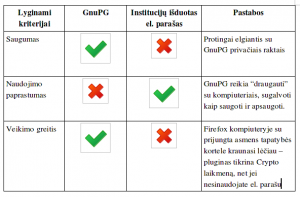

Papildant ankstesniame įrašę trūkumų / privalumų lentelę, dar keli esminiai dalykai.

Saugumas

GPG atveju pats savininkas 100% yra atsakingas už savo privačių raktų saugumą, pradedant nuo saugojimo (juk darotės svarbių duomenų saugias kopijas, taip?), baigiant apsisaugojimu nuo programišių hakerių, scriptvaikių ar bet ko, kas gali nupūsti jūsų privačius raktus. Žinoma, yra dar slaptažodis ar PIN, bet yra ir priemonių juos bandyti brutforsinti, keyloginti ar kitaip gauti. Juk pasidomėjot stipriais (šiai dienai) nepažeidžiamais šifravimo algoritmais, susitvarkėt prieš „gaminant“ raktus algoritmus kaip aprašyta pirmąjame įraše, taip? 🙂

Institucijų išduoto parašo saugumu rūpinasi pačios institucijos – sertifikatų servų backupai, sistemų saugumas ir taip toliau – institucijų rūpestis. Šio parašo naudotojams tereikia pasikeisti sPIN / PIN į žinoma tik jums, ir kai kuriais atvejais truputį pinigų mokėti (mobilaus parašo atveju). Lyg ir viskas gerai – už nedidelę sumą gauni pasirašymo galimybę. Tik su saugumu yra nedidelė bėdelė:

Išvada: protingai elgiantis su GPG parašu, jis saugesnis už „valdišką“.

Veikimas be siurprizų

GPG parašo atveju jis tiesiog veikia. Jei neveikia, tai dažniau dėl to, kad nežinote, kaip ką padaryti. Pilni internetai kaip koduoti failus / katalogus, kaip pasirašyti dokumentus, kaip koduoti susirašinėjimus – galite susirasti. „Valdiško“ parašo atveju jūs padaryti galite…. nieko. Belieka laukti, kol sysadminai prasuks SoDros servų laikrodžius 😀

Kitas siurprizas – „valdiško“ parašo pripažinimas. Ne visur galite pasinaudoti asmens tapatybės kortelėje esančiu jūsų sertifikatu, pvz. neprisijungsite prie Nordea internetinės bankininkystės. Tinka tik mobilus parašas.

Naujausi komentarai